Integración de IA y Blockchain para preservar la privacidad

Integración de IA y Blockchain para privacidad

Con la amplia atención y las posibles aplicaciones de las tecnologías blockchain e inteligencia artificial, las técnicas de protección de la privacidad que surgen como resultado directo de la integración de las dos tecnologías están adquiriendo una notable importancia. Estas técnicas de protección de la privacidad no solo protegen la privacidad de las personas, sino que también garantizan la confiabilidad y seguridad de los datos.

En este artículo, hablaremos sobre cómo la colaboración entre la IA y el blockchain da origen a numerosas técnicas de protección de la privacidad, y su aplicación en diferentes áreas, incluyendo la desidentificación, el cifrado de datos, la k-anonimidad y los métodos de registro distribuido de múltiples niveles. Además, también intentaremos analizar las deficiencias junto con sus causas reales y ofrecer soluciones en consecuencia.

Blockchain, Inteligencia Artificial y su Integración

La red blockchain se presentó por primera vez al mundo cuando en 2008 Nakamoto introdujo Bitcoin, una criptomoneda construida en la red blockchain. Desde su introducción, blockchain ha ganado mucha popularidad, especialmente en los últimos años. El valor al que se negocia Bitcoin hoy en día, y el hecho de que haya superado la marca de capitalización de mercado de un billón de dólares, indica que blockchain tiene el potencial de generar ingresos y ganancias sustanciales para la industria.

La tecnología blockchain se puede categorizar principalmente en función del nivel de accesibilidad y control que ofrecen, siendo los tres principales tipos de tecnologías blockchain: Pública, Privada y Federada. Criptomonedas populares y arquitecturas blockchain como Bitcoin y Ethereum son ofertas de blockchain públicas, ya que son descentralizadas por naturaleza y permiten que los nodos entren o salgan de la red libremente, promoviendo así la máxima descentralización.

- Binny Gill, Fundador y CEO de Kognitos – Serie de Entrevistas

- IA para el servicio al cliente | 10 casos de uso principales

- El Potencial Creativo de las Flujos Normalizadas en la IA Generativa

La siguiente figura muestra la estructura de Ethereum, ya que utiliza una lista enlazada para establecer conexiones entre diferentes bloques. El encabezado del bloque almacena la dirección hash del bloque precedente para establecer una conexión entre los dos bloques sucesivos.

El desarrollo e implementación de la tecnología blockchain va acompañado de legítimas preocupaciones de seguridad y privacidad en diversos campos que no pueden ser ignoradas. Por ejemplo, una violación de datos en la industria financiera puede resultar en grandes pérdidas, mientras que una violación en los sistemas militares o de salud puede ser desastrosa. Para prevenir estos escenarios, la protección de datos, activos de usuarios e información de identidad ha sido un enfoque importante de la comunidad de investigación en seguridad blockchain, ya que es esencial mantener su seguridad para garantizar el desarrollo de la tecnología blockchain.

Ethereum es una plataforma de blockchain descentralizada que mantiene un libro mayor compartido de información de manera colaborativa utilizando múltiples nodos. Cada nodo en la red Ethereum utiliza la Máquina Vectorial Ethereum (EVM) para compilar contratos inteligentes y facilitar la comunicación entre los nodos a través de una red de pares (peer-to-peer o P2P). Cada nodo en la red Ethereum tiene funciones y permisos únicos, aunque todos los nodos se pueden utilizar para recopilar transacciones y participar en la minería de bloques. Además, cabe destacar que, en comparación con Bitcoin, Ethereum muestra velocidades de generación de bloques más rápidas, con una ventaja de casi 15 segundos. Esto significa que los mineros de criptomonedas tienen una mejor oportunidad de adquirir recompensas más rápidamente, mientras que el tiempo de intervalo para verificar transacciones se reduce significativamente.

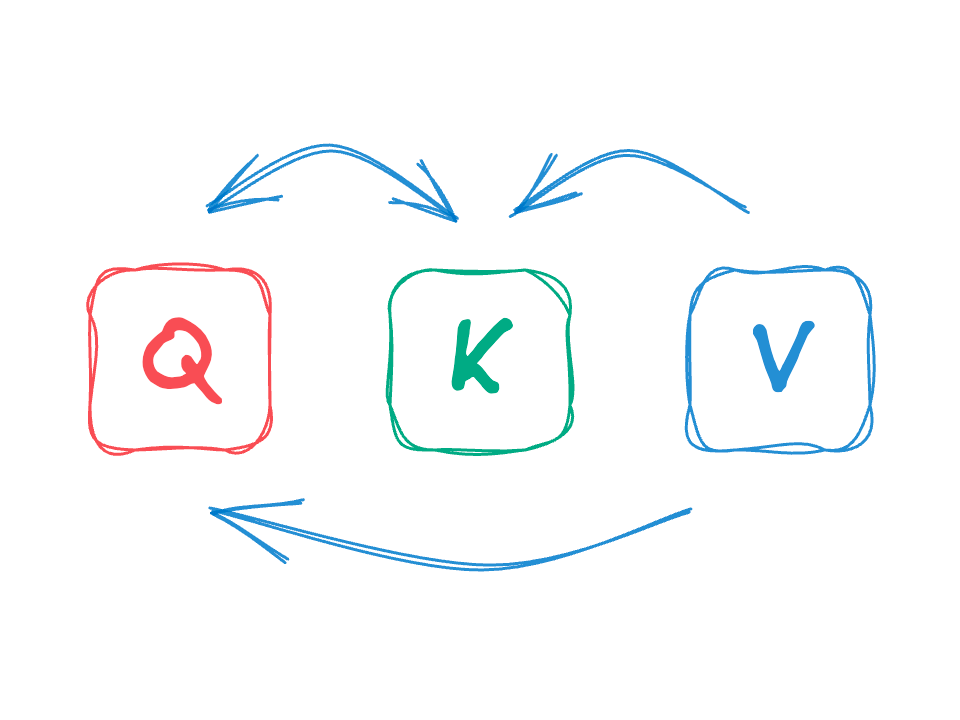

Por otro lado, la Inteligencia Artificial (IA) es una rama de la ciencia moderna que se centra en el desarrollo de máquinas capaces de tomar decisiones y simular un pensamiento autónomo comparable a la capacidad humana. La Inteligencia Artificial es una rama muy extensa en sí misma, con numerosos subcampos que incluyen el aprendizaje profundo, la visión por computadora, el procesamiento del lenguaje natural y más. El Procesamiento del Lenguaje Natural (NLP, por sus siglas en inglés) en particular ha sido un subcampo en el que se ha centrado mucho en los últimos años, lo que ha dado lugar al desarrollo de modelos de lenguaje de última generación como GPT y BERT. El NLP se acerca a la perfección y el último paso del NLP es el procesamiento de transformaciones de texto que pueden hacer que las computadoras sean comprensibles, y modelos recientes como ChatGPT construido sobre GPT-4 indican que la investigación va en la dirección correcta.

Otro subcampo que es bastante popular entre los desarrolladores de IA es el aprendizaje profundo, una técnica de IA que funciona imitando la estructura de las neuronas. En un marco de aprendizaje profundo convencional, la información de entrada externa se procesa capa por capa mediante estructuras de red jerárquicas de entrenamiento, y luego se pasa a una capa oculta para su representación final. Los marcos de aprendizaje profundo se pueden clasificar en dos categorías: Aprendizaje Supervisado y Aprendizaje No Supervisado.

La imagen anterior muestra la arquitectura del perceptrón de aprendizaje profundo, y como se puede ver en la imagen, un marco de aprendizaje profundo emplea una arquitectura de red neuronal de múltiples niveles para aprender las características de los datos. La red neuronal consta de tres tipos de capas: la capa oculta, la capa de entrada y la capa de salida. Cada capa de perceptrón en el marco está conectada a la siguiente capa para formar un marco de aprendizaje profundo.

Finalmente, tenemos la integración de las tecnologías blockchain e inteligencia artificial, ya que estas dos tecnologías se están aplicando en diferentes industrias y ámbitos con un aumento en la preocupación por la ciberseguridad, la seguridad de los datos y la protección de la privacidad. Las aplicaciones que buscan integrar blockchain e inteligencia artificial se manifiestan en los siguientes aspectos:

- Utilización de la tecnología blockchain para registrar y almacenar los datos de entrenamiento, las entradas y salidas de los modelos y los parámetros, garantizando la responsabilidad y transparencia en las auditorías de modelos.

- Uso de marcos de trabajo blockchain para implementar modelos de inteligencia artificial y lograr servicios descentralizados entre modelos, mejorando la escalabilidad y estabilidad del sistema.

- Proporcionar acceso seguro a datos y modelos de IA externos utilizando sistemas descentralizados, y permitir que las redes blockchain adquieran información externa confiable.

- Utilizar diseños de tokens basados en blockchain y mecanismos de incentivos para establecer conexiones e interacciones confiables entre usuarios y desarrolladores de modelos de inteligencia artificial.

Protección de la privacidad a través de la integración de blockchain y tecnologías de IA

En el escenario actual, los sistemas de confianza de datos tienen ciertas limitaciones que comprometen la confiabilidad de la transmisión de datos. Para desafiar estas limitaciones, se pueden implementar tecnologías blockchain para establecer una solución confiable y segura de intercambio y almacenamiento de datos que ofrezca protección de la privacidad y mejore la seguridad de los datos. Algunas de las aplicaciones de blockchain en la protección de la privacidad de la IA se mencionan en la siguiente tabla.

Al mejorar la implementación e integración de estas tecnologías, se puede aumentar significativamente la capacidad de protección y seguridad de los sistemas actuales de confianza de datos.

Encriptación de datos

Tradicionalmente, los métodos de intercambio y almacenamiento de datos han sido vulnerables a amenazas de seguridad debido a que dependen de servidores centralizados, lo que los convierte en un objetivo fácilmente identificable para los atacantes. La vulnerabilidad de estos métodos da lugar a complicaciones graves como la manipulación de datos y las filtraciones de datos, y dadas las actuales exigencias de seguridad, los métodos de encriptación por sí solos no son suficientes para garantizar la seguridad y protección de los datos, lo que es la principal razón detrás del surgimiento de tecnologías de protección de la privacidad basadas en la integración de inteligencia artificial y blockchain.

Echemos un vistazo a un esquema de aprendizaje federado basado en blockchain que tiene como objetivo mejorar la técnica Multi-Krum y combinarla con la encriptación homomórfica para lograr un filtrado y agregación de modelos a nivel de texto cifrado que puede verificar los modelos locales mientras mantiene la protección de la privacidad. La técnica de encriptación homomórfica Paillier se utiliza en este método para encriptar las actualizaciones de los modelos y, por lo tanto, proporcionar protección adicional de la privacidad. El algoritmo Paillier funciona como se muestra a continuación.

Desidentificación

La desidentificación es un método que se utiliza comúnmente para anonimizar la información de identificación personal de un usuario en los datos al separar los datos de los identificadores de datos, y así reducir el riesgo de seguimiento de datos. Existe un marco de inteligencia artificial descentralizado construido sobre tecnología blockchain con permisos que utiliza el enfoque mencionado anteriormente. El marco de inteligencia artificial separa de manera efectiva la información de identificación personal de la información no personal y luego almacena los valores hash de la información de identificación personal en la red blockchain. El marco de IA propuesto se puede utilizar en la industria médica para compartir registros e información médica de un paciente sin revelar su verdadera identidad. Como se muestra en la siguiente imagen, el marco de IA propuesto utiliza dos blockchains independientes para las solicitudes de datos, con una red blockchain almacenando la información del paciente junto con los permisos de acceso a los datos, mientras que la segunda red blockchain captura las trazas de auditoría de las solicitudes o consultas realizadas por los solicitantes. Como resultado, los pacientes aún tienen completa autoridad y control sobre sus registros médicos e información confidencial al permitir el intercambio seguro dentro de múltiples entidades en la red.

Libro mayor distribuido de múltiples capas

Un libro mayor distribuido de múltiples capas es un sistema de almacenamiento de datos con propiedad de descentralización y múltiples capas jerárquicas diseñadas para maximizar la eficiencia y asegurar el proceso de intercambio de datos junto con una mayor protección de la privacidad. DeepLinQ es un libro mayor distribuido descentralizado basado en blockchain que aborda la preocupación del usuario sobre la privacidad y el intercambio de datos al permitir la privacidad protegida de los datos. DeepLinQ archiva la prometida privacidad de los datos mediante el uso de diversas técnicas como consultas a pedido, control de acceso, reserva de proxy y contratos inteligentes para aprovechar las características de la red blockchain, incluido el mecanismo de consenso, la descentralización completa y el anonimato para proteger la privacidad de los datos.

K-Anonimato

El método K-Anonimato es un método de protección de privacidad que tiene como objetivo agrupar a individuos en un conjunto de datos de manera que cada grupo tenga al menos K individuos con valores de atributos idénticos, y de esta manera proteger la identidad y privacidad de los usuarios individuales. El método K-Anonimato ha sido la base de un modelo de transacción confiable propuesto que facilita transacciones entre nodos de energía y vehículos eléctricos. En este modelo, el método K-Anonimato cumple dos funciones: primero, oculta la ubicación de los vehículos eléctricos construyendo una solicitud unificada utilizando técnicas de K-Anonimato que ocultan la ubicación del propietario del automóvil; segundo, el método K-Anonimato oculta los identificadores de usuario para que los atacantes no tengan la opción de vincular a los usuarios con sus vehículos eléctricos.

Evaluación y Análisis de Situación

En esta sección, estaremos hablando sobre el análisis y evaluación exhaustiva de diez sistemas de protección de privacidad utilizando la fusión de tecnologías de blockchain e inteligencia artificial que se han propuesto en los últimos años. La evaluación se centra en cinco características principales de estos métodos propuestos, incluyendo: gestión de autoridad, protección de datos, control de acceso, escalabilidad y seguridad de red, y también discute las fortalezas, debilidades y áreas potenciales de mejora. Son las características únicas resultantes de la integración de tecnologías de inteligencia artificial y blockchain las que han abierto caminos para nuevas ideas y soluciones para una mayor protección de la privacidad. A modo de referencia, la imagen a continuación muestra diferentes métricas de evaluación utilizadas para obtener los resultados analíticos para la aplicación combinada de las tecnologías de blockchain e inteligencia artificial.

Gestión de Autoridad

El control de acceso es una tecnología de seguridad y privacidad que se utiliza para restringir el acceso de un usuario a recursos autorizados en función de reglas predefinidas, conjunto de instrucciones, políticas, salvaguardando la integridad de los datos y la seguridad del sistema. Existe un sistema inteligente de gestión de estacionamiento de privacidad que utiliza un modelo de Control de Acceso Basado en Roles o RBAC para administrar los permisos. En el marco de trabajo, a cada usuario se le asigna uno o más roles y luego se clasifican según los roles que permiten al sistema controlar los permisos de acceso a los atributos. Los usuarios en la red pueden utilizar su dirección de blockchain para verificar su identidad y obtener acceso autorizado a los atributos.

Control de Acceso

El control de acceso es uno de los fundamentos clave de la protección de la privacidad, restringiendo el acceso en función de la membresía en grupos y la identidad del usuario para garantizar que solo los usuarios autorizados puedan acceder a recursos específicos a los que se les permite acceder, y protegiendo así el sistema de accesos no deseados o forzados. Para garantizar un control de acceso efectivo y eficiente, el marco de trabajo debe tener en cuenta múltiples factores, incluyendo la autorización, la autenticación del usuario y las políticas de acceso.

La Tecnología de Identidad Digital es un enfoque emergente para aplicaciones de IoT que puede proporcionar un control de acceso seguro y proteger la privacidad de los datos y dispositivos. El método propone utilizar una serie de políticas de control de acceso basadas en primitivas criptográficas y tecnología de identidad digital o DIT para proteger la seguridad de las comunicaciones entre entidades como drones, servidores en la nube y servidores de estación terrestre (GSS). Una vez que se completa el registro de la entidad, las credenciales se almacenan en la memoria. La tabla incluida a continuación resume los tipos de defectos en el marco de trabajo.

Protección de Datos

La protección de datos se utiliza para referirse a medidas que incluyen el cifrado de datos, el control de acceso, la auditoría de seguridad y la copia de seguridad de datos para garantizar que los datos de un usuario no se accedan ilegalmente, se manipulen o se filtren. Cuando se trata de procesamiento de datos, se pueden utilizar tecnologías como el enmascaramiento de datos, la anonimización, el aislamiento de datos y el cifrado de datos para proteger los datos del acceso y la filtración no autorizados. Además, tecnologías de cifrado como el cifrado homomórfico, la protección de la privacidad diferencial, los algoritmos de firma digital, los algoritmos de cifrado asimétrico y los algoritmos hash pueden prevenir el acceso no autorizado e ilegal por parte de usuarios no autorizados y garantizar la confidencialidad de los datos.

Seguridad de Red

La seguridad de red es un campo amplio que abarca diferentes aspectos, como garantizar la confidencialidad e integridad de los datos, prevenir ataques de red y proteger el sistema de virus y software maliciosos de red. Para garantizar la seguridad, confiabilidad y seguridad del sistema, se deben adoptar una serie de arquitecturas y protocolos de red seguros, así como medidas de seguridad. Además, analizar y evaluar diversas amenazas de red y desarrollar mecanismos de defensa y estrategias de seguridad correspondientes son esenciales para mejorar la confiabilidad y seguridad del sistema.

Escalabilidad

La escalabilidad se refiere a la capacidad de un sistema para manejar cantidades más grandes de datos o un número creciente de usuarios. Al diseñar un sistema escalable, los desarrolladores deben considerar el rendimiento del sistema, el almacenamiento de datos, la gestión de nodos, la transmisión y varios otros factores. Además, al garantizar la escalabilidad de un marco o sistema, los desarrolladores deben tener en cuenta la seguridad del sistema para evitar violaciones de datos, filtraciones de datos y otros riesgos de seguridad.

Los desarrolladores han diseñado un sistema en cumplimiento de las Reglas Generales de Protección de Datos Europeas o GDPR almacenando información relacionada con la privacidad y metadatos de obras de arte en un sistema de archivos distribuido que existe fuera de la cadena. Los metadatos de las obras de arte y los tokens digitales se almacenan en OrbitDB, un sistema de almacenamiento de bases de datos que utiliza múltiples nodos para almacenar los datos y, por lo tanto, garantiza la seguridad y privacidad de los datos. El sistema distribuido fuera de la cadena dispersa el almacenamiento de datos y, por lo tanto, mejora la escalabilidad del sistema.

Análisis de la situación

La amalgama de tecnologías de IA y blockchain ha dado como resultado el desarrollo de un sistema que se centra en proteger la privacidad, la identidad y los datos de los usuarios. Aunque los sistemas de privacidad de datos de IA aún enfrentan algunos desafíos como la seguridad de la red, la protección de datos, la escalabilidad y el control de acceso, es crucial considerar y evaluar estos problemas sobre la base de consideraciones prácticas durante la fase de diseño de manera integral. A medida que la tecnología se desarrolla y avanza aún más, las aplicaciones se expanden y los sistemas de protección de privacidad construidos utilizando IA y blockchain atraerán más atención en el futuro próximo. Sobre la base de los hallazgos de la investigación, los enfoques técnicos y los escenarios de aplicación, se pueden clasificar en tres categorías.

- Aplicación del método de protección de privacidad en la industria del IoT o Internet de las cosas utilizando tanto la tecnología blockchain como la IA.

- Aplicación del método de protección de privacidad en contratos inteligentes y servicios que utilizan tanto la tecnología blockchain como la IA.

- Métodos de análisis de datos a gran escala que ofrecen protección de privacidad utilizando tanto la tecnología blockchain como la IA.

Las tecnologías que pertenecen a la primera categoría se centran en la implementación de tecnologías de IA y blockchain para la protección de la privacidad en la industria del IoT. Estos métodos utilizan técnicas de IA para analizar grandes volúmenes de datos al tiempo que aprovechan las características descentralizadas e inmutables de la red blockchain para garantizar la autenticidad y seguridad de los datos.

Las tecnologías que pertenecen a la segunda categoría se centran en la fusión de tecnologías de IA y blockchain para una mayor protección de la privacidad mediante el uso de contratos inteligentes y servicios de blockchain. Estos métodos combinan el análisis y procesamiento de datos con la IA y utilizan la tecnología blockchain junto con ellos para reducir la dependencia de terceros de confianza y registrar transacciones.

Finalmente, las tecnologías que pertenecen a la tercera categoría se centran en aprovechar el poder de la IA y la tecnología blockchain para lograr una mayor protección de la privacidad en el análisis de datos a gran escala. Estos métodos tienen como objetivo utilizar la descentralización y las propiedades de inmutabilidad de la blockchain para garantizar la autenticidad y seguridad de los datos, mientras que las técnicas de IA garantizan la precisión del análisis de datos.

Conclusión

En este artículo, hemos hablado sobre cómo las tecnologías de IA y blockchain pueden usarse en conjunto para mejorar las aplicaciones de las tecnologías de protección de privacidad al hablar sobre sus metodologías relacionadas y evaluar las cinco características principales de estas tecnologías de protección de privacidad. Además, también hemos hablado sobre las limitaciones existentes de los sistemas actuales. Hay ciertos desafíos en el campo de las tecnologías de protección de privacidad construidas sobre blockchain e IA que aún deben abordarse, como cómo lograr un equilibrio entre el intercambio de datos y la preservación de la privacidad. La investigación sobre cómo fusionar de manera efectiva las capacidades de las técnicas de IA y blockchain está en marcha, y existen varias otras formas que se pueden utilizar para integrar otras técnicas.

- Computación en el borde

La computación en el borde tiene como objetivo lograr la descentralización aprovechando el poder de los dispositivos en el borde y del IoT para procesar datos privados y sensibles del usuario. Debido a que el procesamiento de IA requiere el uso de recursos informáticos sustanciales, el uso de métodos de computación en el borde puede permitir la distribución de tareas computacionales a dispositivos en el borde para su procesamiento en lugar de migrar los datos a servicios en la nube o servidores de datos. Dado que los datos se procesan mucho más cerca del propio dispositivo en el borde, el tiempo de latencia se reduce significativamente, al igual que la congestión de la red, lo que mejora la velocidad y el rendimiento del sistema.

- Mecanismos de múltiples cadenas

Los mecanismos de múltiples cadenas tienen el potencial de resolver problemas de almacenamiento y rendimiento de cadenas únicas, lo que aumenta la escalabilidad del sistema. La integración de mecanismos de múltiples cadenas facilita la clasificación de datos en función de atributos y niveles de privacidad distintos, mejorando así las capacidades de almacenamiento y seguridad de los sistemas de protección de privacidad.

We will continue to update Zepes; if you have any questions or suggestions, please contact us!

Was this article helpful?

93 out of 132 found this helpful

Related articles

- Cómo utilizar la prueba t y su contraparte no paramétrica

- ¿Cuál es la conexión entre los Transformers y las Máquinas de Vectores de Soporte? Revelando el sesgo implícito y la geometría de optimización en las arquitecturas de los Transformers

- Conoce a CodiumAI El Asistente Definitivo para Pruebas Basado en Inteligencia Artificial para Desarrolladores

- Salesforce presenta la nueva plataforma Einstein 1 Elevando la productividad y la confianza del cliente a través de la IA impulsada por datos y el CRM.

- Desbloqueando la eficiencia en Transformers de Visión Cómo los MoEs de Visión Móvil Escasos superan a sus contrapartes densas en aplicaciones con recursos limitados

- La inteligencia artificial de Alibaba, Tongyi Qianwen, está abierta al público.

- ¿ChatGPT tomará trabajos de ciencia de datos?