Learn more about Search Results ciberataque

- You may be interested

- Crear productos de LLM es difícil Estos...

- Hablar solo sobre lo que has leído ¿Pue...

- Revolutionizando la Restauración del Ha...

- La desmitificación de la dependencia y ...

- Científicos mejoran la detección de del...

- Extrayendo texto de archivos PDF con Py...

- En el año 2024, se espera que la indust...

- Seis recursos útiles para ingenieros

- Revolucionando el descubrimiento de med...

- 13 Organizaciones más que lideran el ca...

- Presentación de datos espaciales de for...

- Crea visualizaciones de datos impresion...

- 4 Herramientas de IA para trabajar con ...

- Chattanooga siembra semillas cuánticas.

- AI Surge El CEO de Stability AI predice...

Reino Unido afirma que Rusia ha atacado a legisladores y otros con ciberataques durante años

El gobierno dijo que un grupo vinculado al servicio de inteligencia de Rusia llevó a cabo operaciones sostenidas para socavar la confianza en el…

La SEC le está dando a las empresas cuatro días para informar ciberataques

Los críticos cuestionan si las nuevas reglas podrían causar más daño que beneficio.

Un nuevo marco de Aprendizaje por Reforzamiento Profundo (DRL) puede reaccionar ante atacantes en un entorno simulado y bloquear el 95% de los ciberataques antes de que se intensifiquen.

Los defensores de la ciberseguridad deben adaptar dinámicamente sus técnicas y tácticas a medida que la tecnología se desarrolla y el nivel de complejidad…

Más allá de los Captchas Explorando los Avances de la IA en la Moderna Mitigación de Bots

Este artículo representa la evolución de las estrategias de defensa digital, desde los CAPTCHAs convencionales hasta las modernas verificaciones de identidad de vanguardia.

Tendencias de IA en ciberseguridad para observar en 2024

La inteligencia artificial transforma la ciberseguridad al fortalecer la defensa y el ataque. Excela en detectar amenazas, adaptar defensas y garantizar copias de seguridad…

Ciberseguridad protege la alimentación y la agricultura

Protegiendo el suministro de alimentos de los Estados Unidos de los ciberataques.

Navegando los desafíos éticos en los avances de la IA

Exploremos el paisaje multifacético de los desafíos éticos que rodean los avances de la inteligencia artificial. Proporciona una visión detallada de cómo navegar las…

8 Herramientas para Proteger Datos Sensibles de Fugas Inintencionadas

En el mundo de hoy, digitalmente vasto y conectado, la cantidad de datos que creamos, almacenamos y compartimos es enorme. Aunque hemos avanzado mucho…

¿Deberían las escuelas depender del gobierno para la protección cibernética?

¿Puede el gobierno federal proteger a las escuelas de K-12 y a sus estudiantes de los ciberataques?

AI Time Journal lanza el libro electrónico Tendencias de ciberseguridad 2023, revelando conocimientos clave para un panorama de amenazas en constante evolución.

12 de octubre, San Francisco, EE. UU. - AI Time Journal, una publicación de primer nivel en la vanguardia de la inteligencia artificial (IA),…

Utilizando Psicología para Fortalecer la Ciberseguridad

Entrando en la mente de los atacantes para proteger la empresa.

Ciencia de Datos vs Ingeniero de Software ¿Cuál es una Mejor Carrera?

Introducción En el mundo tecnológico de hoy en día, dos profesiones han estado dando grandes pasos: Ciencia de Datos e Ingeniería de Software. Si…

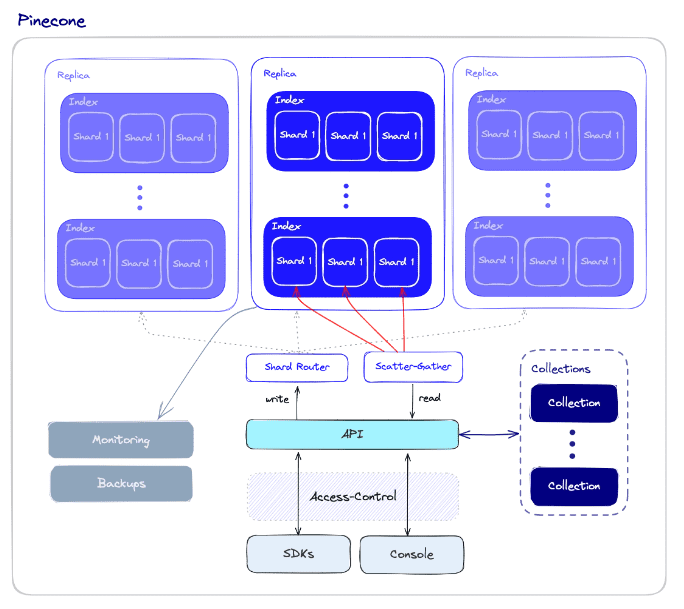

Una Guía Completa de las Bases de Datos de Vectores de Pinecone

Este blog discute las bases de datos vectoriales, específicamente las bases de datos vectoriales de pinecone. Una base de datos vectorial es un tipo…

Un Enfoque Integral para Mejorar la Seguridad del IoT con Inteligencia Artificial

Transforma la seguridad de IoT con soluciones impulsadas por IA. Protege tus dispositivos de posibles amenazas para una protección integral en la transformación digital.

Principales 10 vulnerabilidades LLM

Los atacantes aprovechan las vulnerabilidades de LLM para utilizar sistemas de PLN con fines maliciosos. Aprenda sobre las principales vulnerabilidades de LLM y sus…

¿Qué es la Redundancia de Datos? Beneficios, Desventajas y Consejos

Introducción En una era dominada por los datos, la gestión y protección efectiva de los datos nunca ha sido tan crítica. Dentro de la…

La IA es crucial para la ciberseguridad en el ámbito de la salud

Las organizaciones de atención médica son uno de los blancos más frecuentes de los ataques de los ciberdelincuentes. A pesar de que cada vez…

Resumen del artículo Un enfoque híbrido con GAN y DP para la preservación de la privacidad de los datos de IIoT.

Anonimización es un problema significativo al manejar datos del Internet Industrial de las Cosas (IIoT, por sus siglas en inglés). Las aplicaciones de Aprendizaje…

¿Qué es la Gestión de Datos y por qué es importante?

Introducción Los datos son, en cierta medida, todo en el mundo empresarial. Para decir lo menos, ¡es difícil imaginar el mundo sin análisis de…

Google respalda la creación de clínicas de ciberseguridad con una donación de $20 millones.

El CEO de Google, Sundar Pichai, se comprometió a donar $20 millones para apoyar y expandir el Consorcio de Clínicas de Ciberseguridad.

Invertir en Altcoins Una Guía Completa del Mercado de Criptomonedas

Comprendiendo las Altcoins Las Altcoins son las otras criptomonedas que han surgido después de Bitcoin. Estas monedas digitales operan a través de la tecnología…

Find the right Blockchain Investment for you

Web 3.0 is coming, whether buy Coins, NFTs or just Coding, everyone can participate.